Installazione, configurazione e utilizzo di BitLocker. BitLocker - Crittografia unità unità BitLocker

Con il rilascio sistema operativo Windows 7, molti utenti devono affrontare il fatto che al suo interno è apparso un servizio BitLocker alquanto incomprensibile. Cos'è BitLocker, molti possono solo indovinare. Proviamo a chiarire la situazione con esempi concreti. Lungo il percorso, prenderemo in considerazione domande relative a quanto sia appropriato abilitare questo componente o disabilitarlo completamente.

BitLocker: cos'è BitLocker, perché è necessario questo servizio

Se guardi, BitLocker è uno strumento universale e completamente automatizzato archiviato sul disco rigido. Che cos'è BitLocker su un disco rigido? Sì, solo un servizio che, senza l'intervento dell'utente, protegge file e cartelle crittografandoli e creando una speciale chiave di testo che consente l'accesso ai documenti.

Quando un utente lavora nel sistema con il suo account, potrebbe non essere nemmeno a conoscenza del fatto che i dati sono crittografati, perché le informazioni vengono visualizzate in una forma leggibile e l'accesso a file e cartelle non è bloccato. In altre parole, un tale mezzo di protezione è previsto solo per quelle situazioni in cui si accede al terminale di un computer, ad esempio quando si tenta di intervenire dall'esterno (attacchi Internet).

Problemi di password e crittografia

Tuttavia, se parliamo di cosa sia BitLocker Windows 7 o sistemi di rango superiore, vale la pena notare il fatto spiacevole che se perdi la password di accesso, molti utenti non solo non possono accedere, ma eseguono anche alcune azioni di navigazione documenti in precedenza disponibile per la copia, lo spostamento, ecc.

Ma non è tutto. Se affronti la domanda su cosa sia BitLocker Windows 8 o 10, non ci sono differenze speciali, tranne per il fatto che hanno una tecnologia di crittografia più avanzata. Qui il problema è chiaramente diverso. Il fatto è che il servizio stesso è in grado di funzionare in due modalità, salvando le chiavi di decrittazione su un disco rigido o su un'unità USB rimovibile.

Questo suggerisce la conclusione più semplice: se c'è una chiave salvata sul disco rigido, l'utente ottiene l'accesso a tutte le informazioni memorizzate su di essa, senza problemi. Ma quando la chiave è memorizzata su un'unità flash, il problema è molto più serio. In linea di principio, puoi vedere un disco o una partizione crittografati, ma non puoi leggere le informazioni.

Inoltre, se parliamo di cosa sia BitLocker in Windows 10 o sistemi precedenti, non possiamo fare a meno di notare il fatto che il servizio si integra in menu contestuali di qualsiasi tipo, cosa che semplicemente infastidisce molti utenti. Ma non andiamo avanti a noi stessi, ma consideriamo tutti gli aspetti principali legati al funzionamento di questo componente e alla fattibilità del suo utilizzo o disattivazione.

Metodologia di crittografia dei dischi e degli archivi rimovibili

La cosa più strana è che su diversi sistemi e relative modifiche, il servizio BitLocker può essere sia in modalità attiva che passiva per impostazione predefinita. Nel "sette" è abilitato di default, nell'ottava e decima versione a volte è richiesta l'attivazione manuale.

Per quanto riguarda la crittografia, qui non c'è nulla di particolarmente nuovo inventato. Di norma viene utilizzata la stessa tecnologia AES basata su una chiave pubblica, utilizzata più spesso nelle reti aziendali. Pertanto, se è collegato il terminale del computer con il sistema operativo appropriato a bordo rete locale, puoi essere certo che la politica di sicurezza e protezione dei dati applicabile implica l'attivazione di questo servizio. Senza i diritti di amministratore (anche se esegui la modifica delle impostazioni come amministratore), non sarai in grado di modificare nulla.

Abilita BitLocker se il servizio è disabilitato

Prima di risolvere il problema relativo a BitLocker (come disabilitare il servizio, come rimuoverne i comandi dal menu contestuale), diamo un'occhiata all'abilitazione e alla configurazione, soprattutto perché i passaggi di disattivazione dovranno essere eseguiti in ordine inverso.

L'abilitazione della crittografia nel modo più semplice avviene dal "Pannello di controllo" selezionando la sezione Questa modalità è applicabile solo se la chiave non deve essere salvata su supporto rimovibile.

Nel caso in cui il supporto non rimovibile sia bloccato, dovrai trovare la risposta a un'altra domanda sul servizio BitLocker: come disabilitare questo componente su una chiavetta USB? Questo è fatto semplicemente.

A condizione che la chiave si trovi su un supporto rimovibile, per decrittografare dischi e partizioni del disco, è necessario prima inserirla nell'apposita porta (socket), quindi andare nella sezione Sicurezza del Pannello di Controllo. Successivamente, troviamo il punto di crittografia BitLocker, quindi esaminiamo le unità e i supporti su cui è installata la protezione. In fondo, verrà mostrato un collegamento ipertestuale per disabilitare la crittografia, su cui è necessario fare clic. Se la chiave viene riconosciuta, il processo di decrittazione viene attivato. Resta solo da aspettare la fine della sua esecuzione.

Problemi con la configurazione dei componenti del ransomware

Quando si tratta di personalizzazione, non è senza mal di testa. Innanzitutto, il sistema offre di riservare almeno 1,5 GB per le tue esigenze. In secondo luogo, è necessario regolare le autorizzazioni del file system NTFS, ridurre la dimensione del volume, ecc. Per non fare queste cose, è meglio disabilitare immediatamente questo componente, perché la maggior parte degli utenti semplicemente non ne ha bisogno. Anche tutti coloro che hanno questo servizio abilitato nelle impostazioni predefinite, inoltre, non sempre sanno cosa farne, se è necessario. Ma invano. Può essere utilizzato per proteggere i dati su un computer locale anche se non è presente un software antivirus.

BitLocker: come disabilitare. Primo stadio

Ancora una volta, usa l'elemento precedentemente specificato nel "Pannello di controllo". A seconda della modifica del sistema, i nomi dei campi di disabilitazione del servizio potrebbero cambiare. L'unità selezionata può contenere una riga per sospendere la protezione o un'indicazione diretta per disabilitare BitLocker.

Il punto non è quello. Qui vale la pena prestare attenzione al fatto che sarà necessario disabilitare completamente i file di avvio del sistema informatico. In caso contrario, il processo di decrittazione potrebbe richiedere molto tempo.

Menù contestuale

Questa è solo una faccia della medaglia relativa al servizio BitLocker. Che cos'è BitLocker è probabilmente già chiaro. Ma il rovescio della medaglia è anche isolare menu aggiuntivi dalla presenza di collegamenti a questo servizio in essi.

Per fare ciò, esaminiamo nuovamente BitLocker. Come rimuovere da tutti i riferimenti al servizio? Elementare! In "Explorer" quando selezioniamo il file o la cartella desiderati, utilizziamo la sezione del servizio e modifichiamo il menu contestuale corrispondente, andiamo alle impostazioni, quindi utilizziamo le impostazioni dei comandi e le disponiamo.

Successivamente, nell'editor del registro, entriamo nel ramo HKCR, dove troviamo la sezione ROOTDirectoryShell, la espandiamo ed eliminiamo l'elemento desiderato premendo il tasto Canc o il comando elimina dal menu di scelta rapida. In realtà, questa è l'ultima cosa sul componente BitLocker. Come spegnerlo, credo, è già chiaro. Ma non lasciarti ingannare. Tuttavia, questo servizio funzionerà (quindi, per ogni evenienza), che ti piaccia o no.

Invece di una postfazione

Resta da aggiungere che questo è tutt'altro che si può dire sul componente del sistema di crittografia BitLocker. Che cos'è BitLocker, ho capito come disabilitarlo e rimuovere anche i comandi di menu. La domanda è: vale la pena disabilitare BitLocker? Qui può essere dato solo un consiglio: in una rete locale aziendale, non dovresti disattivare affatto questo componente. Ma se è un terminale di computer di casa, perché no?

Molti usano la funzione di crittografia di Windows, ma non tutti pensano alla sicurezza di questo metodo di protezione dei dati. Oggi parleremo della crittografia Bitlocker e cercheremo di capire quanto sia implementata la protezione del disco di Windows.

A proposito, puoi leggere come configurare Bitlocker nell'articolo "".

- Prefazione

- Come funziona BitLocker?

- Vulnerabilità

- Chiavi di ripristino

- Apertura di BitLocker

- BitLocker per andare

- Conclusione

L'articolo è scritto a scopo di ricerca. Tutte le informazioni in esso contenute sono solo a scopo informativo. È rivolto ai professionisti della sicurezza ea coloro che vogliono diventarlo.

Come funziona BitLocker?

Cos'è BitLocker?

BitLocker è una funzionalità di crittografia del disco nativa nei sistemi operativi Windows 7, 8, 8.1 e 10. Questa funzionalità consente di crittografare in modo sicuro i dati riservati sul computer, sia su HDD che SSD e su supporti rimovibili.

Come è impostato BitLocker?

L'affidabilità di BitLocker non deve essere giudicata dalla reputazione di AES. Uno standard di crittografia popolare può essere o meno francamente debolezze, ma le sue implementazioni in prodotti crittografici specifici spesso ne abbondano. Microsoft non divulga il codice completo per la tecnologia BitLocker. È noto solo che in diverse versioni di Windows si basava su schemi diversi e le modifiche non sono state commentate in alcun modo. Inoltre, nella build 10586 di Windows 10, è semplicemente scomparso e dopo due build è riapparso. Tuttavia, prima le cose.

La prima versione di BitLocker utilizzava la modalità CBC (Ciphertext Block Chaining). Già allora, i suoi difetti erano evidenti: facilità di attacco a un testo noto, scarsa resistenza agli attacchi del tipo di sostituzione e così via. Pertanto, Microsoft ha immediatamente deciso di rafforzare la protezione. Già in Vista, l'algoritmo Elephant Diffuser è stato aggiunto allo schema AES-CBC, rendendo difficile il confronto diretto dei blocchi di testo cifrato. Con esso, lo stesso contenuto di due settori, dopo la crittografia con una chiave, ha dato un risultato completamente diverso, il che ha complicato il calcolo di uno schema comune. Tuttavia, la stessa chiave predefinita era corta: 128 bit. Attraverso le politiche amministrative, può essere esteso a 256 bit, ma ne vale la pena?

Per gli utenti, dopo aver cambiato la chiave, nulla cambierà all'esterno, né la lunghezza delle password inserite, né la velocità soggettiva delle operazioni. Come la maggior parte dei sistemi di crittografia del disco completo, BitLocker utilizza più chiavi... e nessuna di esse è visibile agli utenti. Ecco un diagramma schematico di BitLocker.

- Quando BitLocker viene attivato utilizzando un generatore di numeri pseudocasuali, viene generata una sequenza di bit master. Questa è la chiave di crittografia del volume - FVEK (chiave di crittografia del volume completo). È lui che ora crittografa i contenuti di ogni settore.

- A sua volta, FVEK viene crittografato utilizzando un'altra chiave - VMK (volume master key) - e archiviato in forma crittografata tra i metadati del volume.

- Anche lo stesso VMK è crittografato, ma già diversi modi a scelta dell'utente.

- Sulle nuove schede madri, la chiave VMK viene crittografata per impostazione predefinita utilizzando la chiave SRK (chiave radice di archiviazione), che è archiviata in un crittoprocessore separato, un TPM (Trusted Platform Module). L'utente non ha accesso al contenuto del TPM ed è univoco per ogni computer.

- Se sulla scheda non è presente un chip TPM separato, al posto di SRK viene utilizzato un codice pin inserito dall'utente per crittografare la chiave VMK o viene utilizzata un'unità flash USB collegata su richiesta con informazioni sulla chiave prescritte su di essa.

- Oltre al TPM o all'unità flash, puoi proteggere la chiave VMK con una password.

Questo comportamento generale di BitLocker è continuato nelle versioni successive di Windows fino ad oggi. Tuttavia, le modalità di crittografia e generazione delle chiavi di BitLocker sono cambiate. Quindi, nell'ottobre 2014, Microsoft ha rimosso silenziosamente l'algoritmo aggiuntivo Elephant Diffuser, lasciando solo lo schema AES-CBC con i suoi noti difetti. All'inizio non sono state rilasciate dichiarazioni ufficiali in merito. Alle persone è stata semplicemente data una tecnologia di crittografia indebolita con lo stesso nome sotto le spoglie di un aggiornamento. Spiegazioni vaghe per questa mossa sono seguite dopo che le semplificazioni in BitLocker sono state notate da ricercatori indipendenti.

Elephant Diffuser è stato formalmente abbandonato per garantire la conformità di Windows standard federali United States Information Processing Service (FIPS), ma un argomento confuta questa versione: Vista e Windows 7, che utilizzavano Elephant Diffuser, sono stati venduti senza problemi in America.

Un altro motivo immaginario per il rifiuto dell'algoritmo aggiuntivo è la mancanza di accelerazione hardware per Elephant Diffuser e la perdita di velocità durante l'utilizzo. Tuttavia, negli anni precedenti, quando i processori erano più lenti, per qualche motivo la velocità della crittografia gli andava bene. E lo stesso AES era ampiamente utilizzato anche prima che esistessero set di istruzioni separati e chip specializzati per la sua accelerazione. Nel tempo, è stato possibile realizzare l'accelerazione hardware anche per Elephant Diffuser, o almeno offrire ai clienti la possibilità di scegliere tra velocità e sicurezza.

Un'altra versione non ufficiale sembra più realistica. L '"elefante" ha intralciato i dipendenti che volevano dedicare meno sforzi alla decrittografia del disco successivo e Microsoft interagisce volentieri con le autorità anche nei casi in cui le loro richieste non sono del tutto legali. Conferma indirettamente la teoria del complotto e il fatto che prima di Windows 8, durante la creazione di chiavi di crittografia in BitLocker, veniva utilizzato il generatore di numeri pseudo-casuali integrato in Windows. In molte (se non tutte) versioni di Windows, questo era Dual_EC_DRBG, un "PRNG crittografico forte" sviluppato dalla National Security Agency degli Stati Uniti e contenente una serie di vulnerabilità intrinseche.

Naturalmente, l'indebolimento segreto della crittografia integrata ha causato una potente ondata di critiche. Sotto la sua pressione, Microsoft ha riscritto nuovamente BitLocker, sostituendo PRNG con CTR_DRBG nelle nuove versioni di Windows. Inoltre, in Windows 10 (a partire dalla build 1511), lo schema di crittografia predefinito è AES-XTS, che è immune alla manipolazione dei blocchi di testo cifrato. Nelle ultime build delle "decine", sono state risolte altre carenze note di BitLocker, ma il problema principale rimaneva comunque. È così assurdo che rende prive di significato altre innovazioni. Riguarda i principi della gestione delle chiavi.

Il compito di decrittografare le unità BitLocker è inoltre facilitato dal fatto che Microsoft sta promuovendo attivamente un metodo alternativo per ripristinare l'accesso ai dati tramite l'agente di recupero dati. Il significato di "Agente" è che crittografa le chiavi di crittografia di tutte le unità all'interno della rete aziendale con un'unica chiave di accesso. Una volta che lo hai, puoi decrittografare qualsiasi chiave, e quindi qualsiasi disco utilizzato dalla stessa azienda. Comodo? Sì, soprattutto per l'hacking.

L'idea di utilizzare una chiave per tutte le serrature è già stata compromessa molte volte, ma continua a essere restituita in una forma o nell'altra per comodità. Ecco come Ralph Leighton ha registrato le memorie di Richard Feynman su un episodio caratteristico del suo lavoro sul progetto Manhattan al laboratorio di Los Alamos: “... ho aperto tre casseforti - e tutte e tre con una combinazione. Li ho fatti tutti: ho aperto le casseforti con tutti i segreti della bomba atomica: la tecnologia per ottenere il plutonio, una descrizione del processo di purificazione, informazioni su quanto materiale è necessario, come funziona la bomba, come sono fatti i neutroni, come la bomba è sistemata, quali sono le sue dimensioni - insomma tutto, quello che sapevano a Los Alamos, l'intera cucina!

BitLocker ricorda in qualche modo il dispositivo sicuro descritto in un altro frammento del libro "Certo che stai scherzando, signor Feynman!". La cassaforte più imponente del laboratorio top-secret aveva la stessa vulnerabilità di un semplice schedario. “... Era un colonnello, e aveva una cassaforte a due porte molto più complicata con grandi maniglie che tiravano quattro barre d'acciaio spesse tre quarti di pollice dal telaio. Ho guardato sul retro di una delle imponenti porte di bronzo e ho scoperto che il quadrante digitale era collegato a un piccolo lucchetto che assomigliava esattamente alla serratura del mio armadio di Los Alamos. Era ovvio che il sistema di leve dipendeva dalla stessa asta che chiudeva gli schedari.. Raffigurando una sorta di attività, ho iniziato a girare il quadrante a caso. Due minuti dopo - clicca! - La cassaforte è stata aperta. Quando la porta della cassaforte o il cassetto superiore dello schedario sono aperti, è molto facile trovare la combinazione. Questo è quello che ho fatto quando hai letto il mio rapporto, solo per mostrarti il pericolo".

I contenitori crittografici BitLocker sono abbastanza sicuri da soli. Se qualcuno ti porta un'unità flash che viene dal nulla, crittografata con BitLocker To Go, è improbabile che tu la decifra in un tempo ragionevole. Tuttavia, in uno scenario reale che utilizza unità crittografate e supporti rimovibili, esistono molte vulnerabilità facili da usare per aggirare BitLocker.

Vulnerabilità di BitLocker

Sicuramente avrai notato che quando attivi Bitlocker per la prima volta, devi aspettare molto tempo. Ciò non sorprende: il processo di crittografia settore per settore può richiedere diverse ore, poiché non è nemmeno possibile leggere tutti i blocchi di HDD da terabyte più velocemente. Tuttavia, la disabilitazione di BitLocker avviene quasi istantaneamente: come mai?

Il fatto è che quando disabilitato, Bitlocker non decrittografa i dati. Tutti i settori rimarranno crittografati con la chiave FVEK. Semplicemente, l'accesso a questa chiave non sarà più limitato in alcun modo. Tutti i controlli verranno disabilitati e il VMK rimarrà registrato tra i metadati del testo non crittografato. Ogni volta che il computer viene acceso, il caricatore del sistema operativo leggerà il VMK (senza controllare il TPM, richiedere una chiave su un'unità flash o una password), decrittografando automaticamente l'FVEK con esso e quindi tutti i file man mano che si accede. Per l'utente, tutto sembrerà una completa mancanza di crittografia, ma i più attenti potrebbero notare un leggero calo delle prestazioni del sottosistema del disco. Più precisamente: la mancanza di un aumento della velocità dopo aver disabilitato la crittografia.

C'è qualcos'altro di interessante in questo schema. Nonostante il nome (tecnologia di crittografia del disco completo), alcuni dei dati durante l'utilizzo di BitLocker rimangono ancora non crittografati. MBR e BS rimangono in forma aperta (a meno che il disco non sia stato inizializzato in GPT), settori danneggiati e metadati. Un bootloader aperto dà spazio all'immaginazione. Nei settori pseudo-cattivi, è conveniente nascondere altri malware e i metadati contengono molte cose interessanti, comprese le copie delle chiavi. Se Bitlocker è attivo, verranno crittografati (ma più debole di FVEK crittografa il contenuto dei settori) e se è disattivato, mentiranno semplicemente in chiaro. Questi sono tutti potenziali vettori di attacco. Sono potenziali perché, oltre a loro, ce ne sono di molto più semplici e universali.

Chiave di ripristino di BitLocker

Oltre a FVEK, VMK e SRK, BitLocker usa un altro tipo di chiave che viene generata "per ogni evenienza". Queste sono le chiavi di ripristino a cui è associato un altro popolare vettore di attacco. Gli utenti hanno paura di dimenticare la password e perdere l'accesso al sistema e Windows stesso consiglia di effettuare un accesso di emergenza. A tale scopo, la crittografia guidata BitLocker nell'ultimo passaggio richiede di creare una chiave di ripristino. Il rifiuto di crearlo non è previsto. Puoi scegliere solo una delle opzioni chiave di esportazione, ognuna delle quali è molto vulnerabile.

Nelle impostazioni predefinite, la chiave viene esportata come un semplice file di testo con un nome riconoscibile: "BitLocker recovery key #", dove viene scritto l'ID del computer invece di # (sì, proprio nel nome del file!). La chiave stessa assomiglia a questa.

Se hai dimenticato (o non hai mai saputo) la password impostata in BitLocker, cerca il file con la chiave di ripristino. Sicuramente verrà salvato tra i documenti dell'utente corrente o sulla sua chiavetta USB. Forse è anche stampato su un pezzo di carta, come consiglia Microsoft.

Se hai dimenticato (o non hai mai saputo) la password impostata in BitLocker, cerca il file con la chiave di ripristino. Sicuramente verrà salvato tra i documenti dell'utente corrente o sulla sua chiavetta USB. Forse è anche stampato su un pezzo di carta, come consiglia Microsoft.

Per trovare velocemente la chiave di ripristino, è conveniente limitare la ricerca per estensione (txt), data di creazione (se si sa approssimativamente quando BitLocker potrebbe essere stato abilitato) e dimensione del file (1388 byte se il file non è stato modificato) . Una volta trovata la chiave di ripristino, copiala. Con esso, puoi ignorare l'autorizzazione standard in BitLocker in qualsiasi momento. Per fare ciò, basta premere Esc e inserire la chiave di ripristino. Accederai senza problemi e potrai persino cambiare la password in BitLocker con una arbitraria senza specificare quella vecchia!

Apertura di BitLocker

Apertura di BitLocker

Vero crittografico il sistema è un compromesso tra praticità, velocità e affidabilità. Dovrebbe includere procedure per la crittografia trasparente con decrittografia al volo, metodi per recuperare le password dimenticate e un comodo lavoro con le chiavi. Tutto ciò indebolisce qualsiasi sistema, non importa quanto siano potenti gli algoritmi su cui è basato. Pertanto, non è necessario cercare le vulnerabilità direttamente nell'algoritmo di Rijndael o in diversi schemi dello standard AES. È molto più facile trovarli nelle specifiche di una particolare implementazione.

Nel caso di Microsoft, questa "specificità" è sufficiente. Ad esempio, le copie delle chiavi di BitLocker vengono inviate per impostazione predefinita a SkyDrive e salvate in Active Directory.

E se li perdessi... o se chiede l'agente Smith. È scomodo far aspettare un cliente, e ancor di più un agente. Per questo il confronto forza crittografica AES-XTS e AES-CBC con Elephant Diffuser passano in secondo piano, così come i consigli per aumentare la lunghezza della chiave. Non importa quanto tempo sia, l'attaccante lo farà entrare facilmente non crittografato modulo .

Il recupero delle chiavi depositate da un account Microsoft o AD è il modo principale per interrompere BitLocker. Se l'utente non ha registrato un account nel cloud Microsoft e il suo computer non è nel dominio, ci saranno comunque modi per estrarre le chiavi di crittografia. Nel corso del normale funzionamento, le loro copie aperte vengono sempre archiviate nella RAM (altrimenti non ci sarebbe la "crittografia trasparente"). Ciò significa che sono disponibili nel suo file di dump e ibernazione.

Perché sono tenuti lì?

Dato che è ridicolo, per comodità sorridi. BitLocker è stato progettato per la protezione solo dagli attacchi offline. Sono sempre accompagnati dal riavvio e dal collegamento del disco a un altro sistema operativo, il che porta alla cancellazione della RAM. Tuttavia, nelle impostazioni predefinite, il sistema operativo scarica la RAM quando si verifica un errore (che può essere provocato) e scrive tutto il suo contenuto nel file di ibernazione ogni volta che il computer entra in modalità di sospensione profonda. Quindi, se di recente hai eseguito l'accesso a Windows con BitLocker abilitato, ci sono buone probabilità che otterrai una copia decrittografata della VMK e la utilizzerai per decrittografare FVEK e quindi i dati stessi lungo la catena.

Controlliamo? Tutti i metodi di hacking di BitLocker descritti sopra sono raccolti in un unico programma: Forensic Disk Decryptor, sviluppato dalla società nazionale Elcomsoft. Può estrarre automaticamente chiavi di crittografia e montare volumi crittografati come unità virtuali, decrittografandoli al volo.

Inoltre, EFDD implementa un altro modo non banale per ottenere le chiavi: attaccando tramite la porta FireWire, che è consigliabile utilizzare nel caso in cui non sia possibile eseguire il software sul computer sotto attacco. Installiamo sempre il programma EFDD stesso sul nostro computer, e su quello hackerato cerchiamo di gestirlo con le azioni minime necessarie.

Ad esempio, eseguiamo semplicemente un sistema di test con BitLocker attivo ed eseguiamo "invisibilmente" un dump della memoria. Quindi simuleremo una situazione in cui un collega è uscito a pranzo e non ha bloccato il suo computer. Lanciamo RAM Capture e in meno di un minuto otteniamo un dump completo in un file con estensione .mem e una dimensione corrispondente alla quantità di RAM installata sul computer della vittima.

Ad esempio, eseguiamo semplicemente un sistema di test con BitLocker attivo ed eseguiamo "invisibilmente" un dump della memoria. Quindi simuleremo una situazione in cui un collega è uscito a pranzo e non ha bloccato il suo computer. Lanciamo RAM Capture e in meno di un minuto otteniamo un dump completo in un file con estensione .mem e una dimensione corrispondente alla quantità di RAM installata sul computer della vittima.

Che fare una discarica - in generale senza alcuna differenza. Indipendentemente dall'estensione, questo risulterà essere un file binario, che verrà poi automaticamente analizzato da EFDD alla ricerca di chiavi.

Che fare una discarica - in generale senza alcuna differenza. Indipendentemente dall'estensione, questo risulterà essere un file binario, che verrà poi automaticamente analizzato da EFDD alla ricerca di chiavi.

Scriviamo il dump su un'unità flash USB o lo trasferiamo sulla rete, dopodiché ci sediamo al nostro computer ed eseguiamo EFDD.

Seleziona l'opzione "Estrai chiavi" e inserisci il percorso del file con il dump della memoria come origine delle chiavi.

Seleziona l'opzione "Estrai chiavi" e inserisci il percorso del file con il dump della memoria come origine delle chiavi.

BitLocker è un tipico contenitore crittografico, come PGP Disk o TrueCrypt. Questi contenitori si sono rivelati abbastanza affidabili da soli, ma le applicazioni client per utilizzarli con le chiavi di crittografia dei rifiuti di Windows nella RAM. Pertanto, in EFDD viene implementato uno scenario di attacco universale. Il programma ricerca istantaneamente le chiavi di crittografia da tutti e tre i tipi di contenitori crittografici popolari. Pertanto, puoi lasciare tutti gli elementi controllati - cosa succede se la vittima usa segretamente o PGP!

BitLocker è un tipico contenitore crittografico, come PGP Disk o TrueCrypt. Questi contenitori si sono rivelati abbastanza affidabili da soli, ma le applicazioni client per utilizzarli con le chiavi di crittografia dei rifiuti di Windows nella RAM. Pertanto, in EFDD viene implementato uno scenario di attacco universale. Il programma ricerca istantaneamente le chiavi di crittografia da tutti e tre i tipi di contenitori crittografici popolari. Pertanto, puoi lasciare tutti gli elementi controllati - cosa succede se la vittima usa segretamente o PGP!

Dopo alcuni secondi, Elcomsoft Forensic Disk Decryptor mostra tutte le chiavi trovate nella sua finestra. Per comodità, possono essere salvati in un file: questo tornerà utile in futuro.

Dopo alcuni secondi, Elcomsoft Forensic Disk Decryptor mostra tutte le chiavi trovate nella sua finestra. Per comodità, possono essere salvati in un file: questo tornerà utile in futuro.

Ora BitLocker non è più un ostacolo! Puoi eseguire un classico attacco offline, ad esempio estrarre un disco rigido e copiarne il contenuto. Per fare ciò, collegalo semplicemente al tuo computer ed esegui EFDD in modalità "decrittografa o monta disco".

Ora BitLocker non è più un ostacolo! Puoi eseguire un classico attacco offline, ad esempio estrarre un disco rigido e copiarne il contenuto. Per fare ciò, collegalo semplicemente al tuo computer ed esegui EFDD in modalità "decrittografa o monta disco".

Dopo aver specificato il percorso dei file con le chiavi salvate, EFDD a tua scelta eseguirà una decrittografia completa del volume o lo aprirà immediatamente come disco virtuale. In quest'ultimo caso, i file vengono decrittografati durante l'accesso. In ogni caso, non vengono apportate modifiche al volume originale, quindi puoi restituirlo il giorno successivo come se nulla fosse. L'utilizzo di EFDD avviene senza lasciare traccia e solo con copie dei dati e quindi rimane invisibile.

Dopo aver specificato il percorso dei file con le chiavi salvate, EFDD a tua scelta eseguirà una decrittografia completa del volume o lo aprirà immediatamente come disco virtuale. In quest'ultimo caso, i file vengono decrittografati durante l'accesso. In ogni caso, non vengono apportate modifiche al volume originale, quindi puoi restituirlo il giorno successivo come se nulla fosse. L'utilizzo di EFDD avviene senza lasciare traccia e solo con copie dei dati e quindi rimane invisibile.

BitLocker per andare

A partire dal "sette" in Windows, è diventato possibile crittografare unità flash, HDD USB e altri supporti esterni. Una tecnologia denominata BitLocker To Go crittografa le unità rimovibili allo stesso modo delle unità locali. La crittografia è abilitata dalla voce corrispondente nel menu contestuale di Explorer.

Per le nuove unità, puoi utilizzare la crittografia solo dell'area occupata: lo stesso, lo spazio libero della partizione è pieno di zeri e non c'è nulla da nascondere lì. Se l'unità è già stata utilizzata, si consiglia di abilitare la crittografia completa su di essa. In caso contrario, una posizione contrassegnata come libera rimarrà non crittografata. Può contenere in testo normale file eliminati di recente che non sono stati ancora sovrascritti.

Per le nuove unità, puoi utilizzare la crittografia solo dell'area occupata: lo stesso, lo spazio libero della partizione è pieno di zeri e non c'è nulla da nascondere lì. Se l'unità è già stata utilizzata, si consiglia di abilitare la crittografia completa su di essa. In caso contrario, una posizione contrassegnata come libera rimarrà non crittografata. Può contenere in testo normale file eliminati di recente che non sono stati ancora sovrascritti.

Anche la crittografia veloce di un'area trafficata richiede da alcuni minuti a diverse ore. Questo tempo dipende dalla quantità di dati, dalla larghezza di banda dell'interfaccia, dalle caratteristiche dell'unità e dalla velocità dei calcoli crittografici del processore. Poiché la crittografia è accompagnata dalla compressione, lo spazio libero sul disco crittografato di solito aumenta leggermente.

Anche la crittografia veloce di un'area trafficata richiede da alcuni minuti a diverse ore. Questo tempo dipende dalla quantità di dati, dalla larghezza di banda dell'interfaccia, dalle caratteristiche dell'unità e dalla velocità dei calcoli crittografici del processore. Poiché la crittografia è accompagnata dalla compressione, lo spazio libero sul disco crittografato di solito aumenta leggermente.

La prossima volta che colleghi un'unità flash crittografata a qualsiasi computer che esegue Windows 7 o versioni successive, la procedura guidata di BitLocker si avvierà automaticamente per sbloccare l'unità. In Explorer, prima dello sblocco, verrà visualizzato come disco bloccato.

Qui puoi utilizzare sia le opzioni già discusse per bypassare BitLocker (ad esempio, cercare la chiave VMK in un dump della memoria o un file di ibernazione), sia quelle nuove relative alle chiavi di ripristino.

Qui puoi utilizzare sia le opzioni già discusse per bypassare BitLocker (ad esempio, cercare la chiave VMK in un dump della memoria o un file di ibernazione), sia quelle nuove relative alle chiavi di ripristino.

Se non conosci la password, ma sei riuscito a trovare una delle chiavi (manualmente o utilizzando EFDD), ci sono due opzioni principali per accedere all'unità flash crittografata:

- utilizzare la procedura guidata BitLocker integrata per lavorare direttamente con l'unità flash;

- utilizzare EFDD per decrittografare completamente l'unità flash e creare la sua immagine settore per settore.

La prima opzione ti consente di accedere immediatamente ai file registrati sull'unità flash, copiarli o modificarli e anche masterizzare i tuoi. La seconda opzione richiede molto più tempo (da mezz'ora), ma ha i suoi vantaggi. L'immagine decifrata settore per settore consente di eseguire ulteriormente un'analisi più sottile del file system a livello di un laboratorio forense. In questo caso, la chiavetta USB stessa non è più necessaria e può essere restituita invariata.

La prima opzione ti consente di accedere immediatamente ai file registrati sull'unità flash, copiarli o modificarli e anche masterizzare i tuoi. La seconda opzione richiede molto più tempo (da mezz'ora), ma ha i suoi vantaggi. L'immagine decifrata settore per settore consente di eseguire ulteriormente un'analisi più sottile del file system a livello di un laboratorio forense. In questo caso, la chiavetta USB stessa non è più necessaria e può essere restituita invariata.

L'immagine risultante può essere aperta immediatamente in qualsiasi programma che supporti il formato IMA o prima convertita in un altro formato (ad esempio, utilizzando UltraISO).

L'immagine risultante può essere aperta immediatamente in qualsiasi programma che supporti il formato IMA o prima convertita in un altro formato (ad esempio, utilizzando UltraISO).

Ovviamente, oltre a trovare la chiave di ripristino per BitLocker2Go, tutti gli altri metodi di bypass di BitLocker sono supportati in EFDD. Basta scorrere tutte le opzioni disponibili di seguito fino a trovare una chiave di qualsiasi tipo. Il resto (fino a FVEK) verrà decrittografato da solo lungo la catena e avrai pieno accesso al disco.

Ovviamente, oltre a trovare la chiave di ripristino per BitLocker2Go, tutti gli altri metodi di bypass di BitLocker sono supportati in EFDD. Basta scorrere tutte le opzioni disponibili di seguito fino a trovare una chiave di qualsiasi tipo. Il resto (fino a FVEK) verrà decrittografato da solo lungo la catena e avrai pieno accesso al disco.

Conclusione

La tecnologia di crittografia dell'intero disco BitLocker differisce tra le versioni di Windows. Una volta configurato correttamente, consente di creare contenitori crittografici teoricamente paragonabili per forza a TrueCrypt o PGP. Tuttavia, il meccanismo integrato per lavorare con le chiavi in Windows nega tutti i trucchi algoritmici. In particolare, la chiave VMK utilizzata per decrittografare la chiave master in BitLocker viene recuperata tramite EFDD in pochi secondi da un duplicato depositato in deposito, da un dump della memoria, da un file di ibernazione o da un attacco alla porta FireWire.

Una volta che hai la chiave, puoi eseguire un classico attacco offline, copiando di nascosto e decrittografando automaticamente tutti i dati sull'unità "protetta". Pertanto, BitLocker deve essere utilizzato solo insieme ad altre protezioni: crittografia del file system (EFS), Rights Management Services (RMS), controllo dell'avvio del programma, installazione del dispositivo e controllo della connessione e criteri locali più rigorosi e misure di sicurezza generali.

L'articolo ha utilizzato i materiali del sito:

Bitlocker è uno strumento che fornisce la crittografia dei dati a livello di volume (un volume può occupare parte di un disco o può includere un array di diversi dischi). Bitlocker viene utilizzato per proteggere i tuoi dati in caso di smarrimento o furto di un laptop / computer. Nella versione originale, BitLocker proteggeva solo un volume, l'unità del sistema operativo. BitLocker è incluso in tutte le edizioni di Server 2008 R2 e Server 2008 (esclusa l'edizione Itanium), nonché in Windows 7 Ultimate ed Enterprise e Windows Vista. In Windows Server 2008 e Vista SP1, Microsoft ha implementato le protezioni per vari volumi, inclusi i volumi di dati locali. Nelle versioni di Windows Server 2008 R2 e Windows 7, gli sviluppatori hanno aggiunto il supporto per i dispositivi di archiviazione rimovibili (unità flash USB e dischi rigidi esterni). Questa funzionalità è denominata BitLocker To Go. La tecnologia BitLocker utilizza un algoritmo di crittografia AES, la chiave può essere archiviata in un TMP (Trusted Platform Module - un circuito speciale installato in un computer durante la sua produzione, che fornisce l'archiviazione delle chiavi di crittografia) o in un dispositivo USB. Sono possibili le seguenti combinazioni di accesso:

- TPM

- TPM + PIN

- TPM + PIN + chiave USB

- TPM + chiavetta USB

- Chiavetta USB

Poiché i computer spesso non dispongono di TMP, desidero descrivere passo dopo passo come configurare BitLocker con un'unità USB.

Andiamo a "Un computer" e fare clic con il tasto destro del mouse sull'unità locale che vogliamo crittografare (in questo esempio, crittograferemo l'unità locale C) e selezionare "Attiva BitLocker".

Dopo questi passaggi, vedremo un errore.

È comprensibile, come ho già scritto: non esiste un modulo TMP su questo computer ed ecco il risultato, ma è tutto facilmente risolvibile, basta andare alle politiche locali del computer e modificare le impostazioni lì, per questo è necessario vai all'editor delle politiche locali - scrivi nel campo di ricerca gpedit.msc e premere "Accedere".

Di conseguenza, si aprirà la finestra delle politiche locali, vai al percorso "Configurazione computer - Modelli amministrativi - Componenti di Windows - Crittografia unità Bit-Locker - Unità del sistema operativo" e nel criterio Richiedi autenticazione aggiuntiva all'avvio impostato Accendere, devi anche prestare attenzione alla casella di controllo Consenti l'uso di BitLocker senza un TPM compatibile. "OK".

Ora se ripeti i primi passaggi per abilitare BitLocker su un'unità locale, si aprirà una finestra per impostare la crittografia del disco, seleziona "Richiedi chiave di avvio" all'avvio (ma non avevamo scelta, questo è dovuto alla mancanza di TPM).

Nella finestra successiva, seleziona il dispositivo USB su cui verrà memorizzata la chiave.

Quindi scegliamo dove salveremo la chiave di ripristino (questa è la chiave che viene inserita manualmente in caso di perdita del supporto con la chiave principale), ti consiglio di farlo su un'altra chiavetta USB, o su un altro computer, oppure stamparla se salvi la chiave di ripristino sullo stesso computer o sulla stessa chiavetta USB, non sarai in grado di avviare Windows se perdi la chiavetta USB su cui è salvata la chiave. In questo esempio, ho salvato su un'altra unità USB.

Nella finestra successiva, esegui il controllo del sistema Bitlocker facendo clic sul pulsante "Procedere", quindi il computer si riavvierà.

Ciao amici! In questo articolo continueremo a studiare i sistemi integrati in Windows progettati per aumentare la sicurezza dei nostri dati. Oggi è il sistema di crittografia dell'unità Bitlocker. La crittografia dei dati è necessaria per garantire che le tue informazioni non vengano utilizzate da estranei. Come ci arriva è un'altra questione.

La crittografia è il processo di conversione dei dati in modo che solo persone necessarie. Le chiavi o le password vengono solitamente utilizzate per ottenere l'accesso.

La crittografia completa del disco impedisce l'accesso ai dati quando si collega il disco rigido a un altro computer. Il sistema dell'autore dell'attacco potrebbe disporre di un sistema operativo diverso installato per ignorare la protezione, ma ciò non sarà di aiuto se si utilizza BitLocker.

La tecnologia BitLocker è apparsa con il rilascio del sistema operativo Windows Vista ed è stata migliorata in Windows 7. BitLocker è disponibile nelle versioni Windows 7 Ultimate ed Enterprise, nonché in Windows 8 Pro. I proprietari di altre versioni dovranno cercare un'alternativa.

Come funziona Crittografia unità BitLocker

Senza entrare nei dettagli, sembra così. Il sistema crittografa l'intera unità e ti fornisce le chiavi. Se si crittografa il disco di sistema, il computer non si avvierà senza la chiave. Gli stessi delle chiavi dell'appartamento. Li hai, ci cadrai dentro. Perso, è necessario utilizzare la riserva (codice di ripristino (rilasciato durante la crittografia)) e cambiare la serratura (rifare la crittografia con altre chiavi)

Per una protezione affidabile, è consigliabile avere un Trusted Platform Module (TPM) installato nel computer. Se lo è e la sua versione è 1.2 o successiva, gestirà il processo e avrai metodi di protezione più forti. Se non è presente, sarà possibile utilizzare solo la chiave sull'unità USB.

BitLocker funziona come segue. Ciascun settore del disco viene crittografato separatamente utilizzando una chiave (chiave di crittografia dell'intero volume, FVEK). Viene utilizzato l'algoritmo AES con chiave a 128 bit e diffusore. La chiave può essere modificata in 256 bit nei criteri di sicurezza di gruppo.

Per fare ciò, utilizzeremo la ricerca in Windows 7. Apriamo il menu Start e scriviamo "politiche" nel campo di ricerca e selezioniamo Modifica criterio di gruppo

Nella finestra che si apre sul lato sinistro, segui il percorso

Configurazione computer > Modelli amministrativi > Componenti di Windows > Crittografia unità BitLocker

Sul lato destro, fai doppio clic su Scegli un metodo di crittografia del disco e il livello di crittografia

Nella finestra che si apre, fai clic su Abilita criterio. Nella sezione Seleziona metodo di crittografia, seleziona il metodo di crittografia desiderato dall'elenco a discesa

Il più affidabile è AES con una chiave del diffusore a 256 bit. In questo caso, molto probabilmente il carico sul processore centrale sarà un po' più alto, ma non di molto, e sui computer moderni non noterai la differenza. Ma i dati saranno più sicuri.

L'uso di un diffusore aumenta ulteriormente l'affidabilità, in quanto porta a una modifica significativa delle informazioni crittografate con una leggera modifica dei dati originali. Cioè, quando si crittografano due settori con quasi gli stessi dati, il risultato sarà significativamente diverso.

La stessa chiave FVEK si trova tra i metadati del disco rigido ed è anche crittografata utilizzando la chiave master del volume (VMK). Il VMK è anche crittografato utilizzando il modulo TPM. Se quest'ultimo è mancante, utilizzare la chiave sull'unità USB.

Se l'unità USB con la chiave non è disponibile, è necessario utilizzare il codice di ripristino a 48 cifre. Successivamente, il sistema sarà in grado di decrittografare la chiave master del volume, con la quale decrittograferà la chiave FVEK, con la quale il disco verrà sbloccato e il sistema operativo si avvierà.

Miglioramento di BitLocker in Windows 7

Quando si installa Windows 7 da un'unità flash USB o da un disco, viene richiesto di partizionare o configurare il disco. Quando si configura l'unità, viene creata un'ulteriore partizione di avvio da 100 MB. Probabilmente non sono l'unico ad avere domande sulla sua nomina. È questa sezione necessaria per il funzionamento della tecnologia Bitlocker.

Questa partizione è nascosta e avviabile e non è crittografata altrimenti non sarebbe possibile avviare il sistema operativo.

In Windows Vista, questa partizione o volume deve essere 1,5 GB. In Windows 7 sono stati realizzati 100 MB.

Se, durante l'installazione del sistema operativo, hai eseguito un guasto con programmi di terze parti, ovvero non hai creato una partizione di avvio, in Windows 7 BitLocker preparerà la partizione necessaria. In Windows Vista, dovresti crearlo utilizzando un software aggiuntivo fornito con il sistema operativo.

Windows 7 ha anche introdotto la tecnologia BitLocker To Go per la crittografia di unità flash e dischi rigidi esterni. Diamo un'occhiata più tardi.

Come abilitare la crittografia unità BitLocker

Per impostazione predefinita, BitLocker è configurato per l'avvio con il TPM e non vorrà avviarsi se non è presente. (In primo luogo, prova ad abilitare la crittografia e se si avvia, non è necessario disabilitare nulla nei criteri di gruppo)

Per avviare la crittografia, vai su Pannello di controllo\Sistema e sicurezza\Crittografia unità BitLocker

Seleziona l'unità desiderata (nel nostro esempio, questa è la partizione di sistema) e fai clic su Abilita BitLocker

Se vedi un'immagine come sotto

la politica di gruppo deve essere modificata.

Usando la ricerca dal menu Start, chiamiamo l'Editor criteri di gruppo locali

Sto arrivando

Configurazione computer > Modelli amministrativi > Componenti di Windows > Crittografia unità BitLocker > Unità del sistema operativo

A destra, seleziona Richiedi autenticazione aggiuntiva

Nella finestra che si apre, fai clic su Abilita, quindi devi selezionare la casella di controllo Consenti l'uso di BitLocker senza un TPM compatibile e fare clic su OK

Successivamente, è possibile avviare BitLocker. Ti verrà chiesto di selezionare l'unica opzione di protezione - Richiedi una chiave di avvio all'avvio. Questo è ciò che scegliamo

Inseriamo la chiavetta USB su cui verrà scritta la chiave di avvio e clicchiamo su Salva

Ora è necessario salvare la chiave di ripristino, nel caso in cui l'unità flash con la chiave di avvio non si trovi nella zona di accesso. È possibile salvare la chiave su un'unità flash (preferibilmente un'altra), salvare la chiave in un file per trasferirla successivamente su un altro computer o stamparla immediatamente.

La chiave di ripristino deve essere naturalmente conservata in un luogo sicuro. salvare la chiave in un file

La chiave di ripristino è un semplice documento di testo con la chiave stessa

Quindi vedrai l'ultima finestra in cui ti viene consigliato di eseguire un controllo del sistema BitLocker prima di crittografare l'unità. Fare clic su Continua

Salva tutti i documenti aperti e fai clic su Ricarica ora

Ecco cosa vedrai se qualcosa va storto

Se tutto funziona, dopo aver riavviato il computer, verrà avviata la crittografia

Il tempo dipende dalla potenza del tuo processore, dalla capacità della partizione o del volume che stai crittografando e dalla velocità di scambio dei dati con l'unità (SSD o HDD). Un'unità a stato solido da 60 GB riempita quasi al limite della capacità viene crittografata in 30 minuti, mentre il Voluntary Distributed Computing funziona ancora.

Al termine della crittografia, vedrai l'immagine seguente

Chiudi la finestra e controlla se la chiave di avvio e la chiave di ripristino si trovano in luoghi sicuri.

Crittografia unità flash - BitLocker To Go

Con l'avvento della tecnologia BitLocker To Go in Windows 7, è diventato possibile crittografare unità flash, schede di memoria e dischi rigidi esterni. Questo è molto conveniente poiché è molto più facile perdere un'unità flash rispetto a un laptop e un netbook.

Attraverso la ricerca o camminando lungo il sentiero

Start > Pannello di controllo > Sistema e sicurezza > Crittografia unità BitLocker

aprire la finestra di controllo. Inserisci l'unità flash USB che desideri crittografare e nella sezione BitLocker To Go abilita la crittografia per l'unità USB desiderata

È necessario selezionare un metodo per sbloccare l'unità. La scelta non è ottima né una password né una scheda SIM con PIN. Le carte SIM sono emesse da dipartimenti speciali nelle grandi aziende. Usiamo una semplice password.

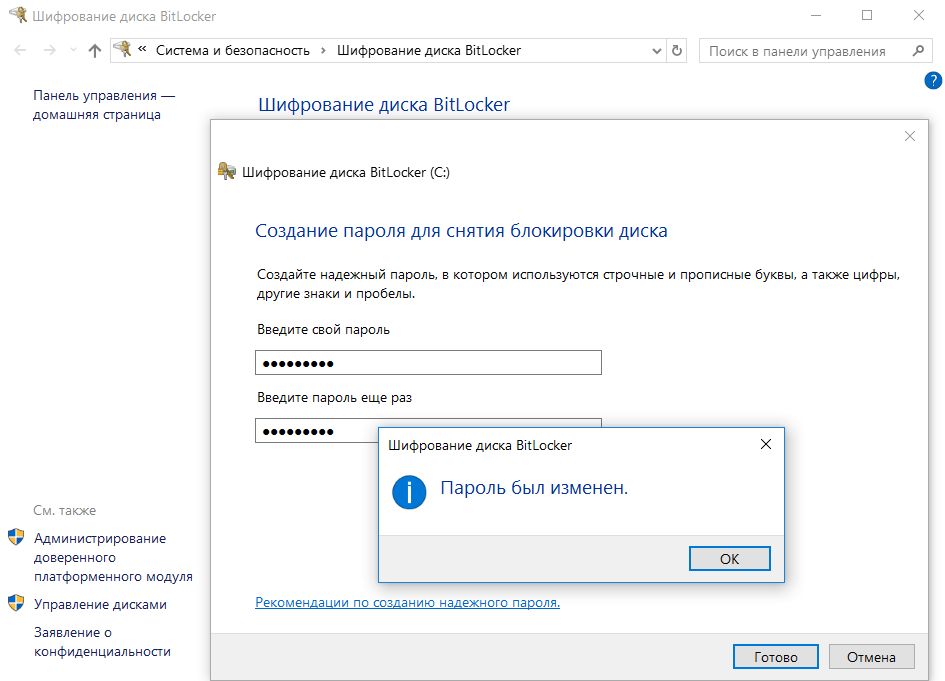

Seleziona la casella per utilizzare una password per sbloccare il disco e inserisci la password due volte. Per impostazione predefinita, la lunghezza minima della password è di 8 caratteri (può essere modificata nei criteri di gruppo). Fare clic su Avanti

Scegli come salveremo la chiave di ripristino. In modo affidabile, probabilmente, lo stamperà. Salva e fai clic su Avanti

Fai clic su Avvia crittografia e proteggi i tuoi dati

Il tempo di crittografia dipende dalla capacità dell'unità flash, dalla sua pienezza di informazioni, dalla potenza del processore e dalla velocità di scambio dei dati con il computer.

Su unità flash capienti o dischi rigidi esterni, questa procedura può richiedere molto tempo. In teoria, il processo può essere completato su un altro computer. Per fare ciò, sospendi la crittografia e rimuovi correttamente l'unità. Inseriscilo in un altro computer, sbloccalo inserendo una password e la crittografia continuerà automaticamente.

Ora, quando si installa un'unità flash su un computer, viene visualizzata una finestra di seguito che ti chiede di inserire una password

Se ritieni attendibile questo computer e non desideri inserire costantemente una password, seleziona la casella Sblocca automaticamente questo computer in futuro e fai clic su Sblocca. Su questo computer, non dovrai più inserire una password per questa unità flash.

Affinché le informazioni su un'unità USB crittografata possano essere utilizzate su computer che eseguono Windows Vista o Windows XP, l'unità flash USB deve essere formattata nel file system FAT32. In questi sistemi operativi sarà possibile sbloccare l'unità flash solo inserendo una password e le informazioni saranno di sola lettura. Le informazioni sulla registrazione non sono disponibili.

Gestione delle partizioni crittografate

La gestione viene eseguita dalla finestra Crittografia unità BitLocker. Puoi trovare questa finestra usando la ricerca, oppure puoi andare all'indirizzo

Pannello di controllo > Sistema e sicurezza > Crittografia unità BitLocker

Puoi disattivare la crittografia facendo clic su Disattiva BitLocker. In questo caso, il disco o il volume viene decrittografato. Ci vorrà del tempo e non saranno necessarie chiavi.

Puoi anche mettere in pausa la protezione qui.

Si consiglia di utilizzare questa funzione durante l'aggiornamento del BIOS o la modifica del disco di avvio. (Lo stesso con un volume di 100 MB). È possibile sospendere la protezione solo sull'unità di sistema (la partizione o il volume su cui è installato Windows).

Perché la crittografia dovrebbe essere sospesa? In modo che BitLocker non blocchi l'unità e non ricorra alla procedura di ripristino. Le impostazioni di sistema (BIOS e contenuto della partizione di avvio) vengono corrette durante la crittografia per una protezione aggiuntiva. La loro modifica potrebbe causare il blocco del computer.

Se selezioni Gestisci BitLocker, sarai in grado di salvare o stampare la chiave di ripristino e duplicare la chiave di avvio

Se una delle chiavi (chiave di avvio o chiave di ripristino) viene persa, puoi ripristinarle qui.

Gestione della crittografia per le unità esterne

Le seguenti funzioni sono disponibili per gestire le impostazioni di crittografia di un'unità flash

È possibile modificare la password di sblocco. È possibile rimuovere la password solo se viene utilizzata una smart card per sbloccare il lucchetto. Puoi anche salvare o stampare una chiave di ripristino e abilitare automaticamente il rilascio del blocco del disco per questo computer.

Ripristino dell'accesso al disco

Ripristino dell'accesso all'unità di sistema

Se l'unità flash con la chiave è fuori dalla zona di accesso, entra in gioco la chiave di ripristino. Quando avvii il computer, vedrai qualcosa di simile alla seguente immagine

Per ripristinare l'accesso e avviare Windows, premere Invio

Vedremo una schermata che ti chiede di inserire la chiave di ripristino

Con l'ultima cifra inserita, a condizione che la chiave di ripristino sia corretta, il sistema operativo si avvierà automaticamente.

Ripristino dell'accesso alle unità rimovibili

Per ripristinare l'accesso alle informazioni su un'unità flash o un HDD esterno, fare clic su Password dimenticata?

Seleziona Inserisci chiave di ripristino

e inserisci questo terribile codice di 48 cifre. Fare clic su Avanti

Se la chiave di ripristino corrisponde, l'unità verrà sbloccata

Viene visualizzato un collegamento a Gestisci BitLocker, in cui è possibile modificare la password per sbloccare l'unità.

Conclusione

In questo articolo, abbiamo appreso come proteggere le nostre informazioni crittografandole utilizzando lo strumento BitLocker integrato. È frustrante che questa tecnologia sia disponibile solo nelle versioni precedenti o avanzate di Windows. È diventato anche chiaro il motivo per cui questa partizione nascosta e avviabile di 100 MB viene creata durante la configurazione del disco utilizzando gli strumenti di Windows.

Forse userò la crittografia di unità flash o dischi rigidi esterni. Ma questo è improbabile poiché ci sono buoni sostituti sotto forma di servizi di archiviazione cloud come DropBox, Google Drive, Yandex Drive e simili.

I migliori saluti, Anton Dyachenko

YouPK.ru

Abilita o disabilita BitLocker in Windows

Nessuno è affatto sorpreso dal fatto che un personal computer possa memorizzare informazioni puramente personali o dati aziendali di maggior valore. È indesiderabile che tali informazioni cadano nelle mani di terzi che possono utilizzarle, causando seri problemi all'ex proprietario del PC.

A seconda delle circostanze, Bitlocker può essere attivato e disattivato.

È per questo motivo che molti utenti esprimono il desiderio di intraprendere una sorta di azione volta a limitare l'accesso a tutti i file memorizzati sul computer. Una tale procedura esiste davvero. Dopo aver effettuato determinate manipolazioni, nessuno degli estranei, non conoscendo la password o la chiave per il suo recupero, potrà accedere ai documenti.

È possibile proteggere le informazioni importanti dall'accesso di terze parti crittografando l'unità Bitlocker. Tali azioni aiutano a garantire la completa riservatezza dei documenti non solo su un PC specifico, ma anche nel caso in cui qualcuno rimuova il disco rigido e lo inserisca in un altro personal computer.

Algoritmo per abilitare e disabilitare la funzione

La crittografia dell'unità Bitlocker viene eseguita su Windows 7, 8 e 10, ma non su tutte le versioni. Si presume che su scheda madre, che è dotato di un computer specifico su cui l'utente vuole crittografare, deve essere presente un modulo TPM.

CONSIGLIO. Non scoraggiarti se sai per certo che non esiste un modulo così speciale sulla tua scheda madre. Esistono alcuni trucchi che consentono di "ignorare" tale requisito, rispettivamente, per l'installazione senza tale modulo.

Prima di procedere con il processo di crittografia di tutti i file, è importante considerare che questa procedura è piuttosto lunga. È difficile dare una quantità esatta di tempo. Tutto dipende dalla quantità di informazioni disponibili sul disco rigido. Durante il processo di crittografia, Windows 10 continuerà a funzionare, ma è improbabile che possa soddisfarti con le sue prestazioni, poiché l'indicatore delle prestazioni sarà notevolmente ridotto.

Abilita la funzione

Se Windows 10 è installato sul tuo computer e desideri attivare la crittografia dei dati, utilizza i nostri suggerimenti in modo che non solo tu abbia successo, ma anche il percorso per soddisfare tale desiderio non sia difficile. Inizialmente, trova il tasto "Win" sulla tastiera, a volte è accompagnato dall'icona di Windows, tienilo premuto, tenendo premuto contemporaneamente il tasto "R". Premendo contemporaneamente questi due tasti si apre la finestra Esegui.

Nella finestra che si apre, troverai una riga vuota in cui dovrai inserire "gpedit.msc". Dopo aver fatto clic sul pulsante "Ok", si aprirà una nuova finestra "Editor criteri di gruppo locali". In questa finestra, dobbiamo fare un po' di strada.

Sul lato sinistro della finestra, trova e fai subito clic sulla riga "Configurazione computer", nel sottomenu che si apre, trova "Modelli amministrativi", quindi nel successivo sottomenu che si apre, vai al parametro che si trova al primo posto nell'elenco e chiamato "Componenti di Windows".

Ora sposta gli occhi sul lato destro della finestra, trova "Bitlocker Drive Encryption" al suo interno, fai doppio clic per attivarlo. Ora si aprirà un nuovo elenco, in cui il tuo prossimo obiettivo dovrebbe essere la riga "Unità del sistema operativo". Fai clic anche su questa riga, devi solo fare un'altra transizione per avvicinarti alla finestra in cui Bitlocker verrà configurato direttamente, permettendoti di accenderlo, che è esattamente quello che vuoi.

Trova la riga "Questa impostazione dei criteri consente di configurare il requisito per l'autenticazione aggiuntiva all'avvio", espandi questa impostazione facendo doppio clic. Nella finestra aperta troverai la parola desiderata "Abilita", accanto alla quale troverai una casella di spunta accanto ad essa, in cui devi apporre uno specifico segno di spunta sotto forma di segno di spunta del tuo consenso.

Un po' più in basso in questa finestra c'è la sottosezione "Piattaforme", in cui è necessario selezionare la casella di controllo accanto al suggerimento di utilizzare BitLocker senza un modulo speciale. Questo è molto importante, soprattutto se Windows 10 non ha un modulo TPM.

L'impostazione della funzione desiderata in questa finestra è completata, quindi è possibile chiuderla. Ora passa il mouse sull'icona di Windows, fai semplicemente clic con il tasto destro su di essa, che consentirà la visualizzazione di un sottomenu aggiuntivo. In esso troverai la riga "Pannello di controllo", vai ad essa, quindi alla riga successiva "Crittografia unità Bitlocker".

Non dimenticare di indicare dove vuoi crittografare. Questo può essere fatto su entrambi i dischi rigidi e rimovibili. Dopo aver selezionato l'oggetto desiderato, fare clic sul pulsante "Abilita Bitlocker".

Ora Windows 10 avvierà un processo automatico, attirando occasionalmente la tua attenzione, chiedendoti di specificare i tuoi desideri. Naturalmente, è meglio eseguire un backup prima di eseguire tale processo. In caso contrario, se la password e la relativa chiave vengono perse, anche il proprietario del PC non sarà in grado di recuperare le informazioni.

Successivamente, inizierà il processo di preparazione del disco per la successiva crittografia. Durante questo processo, non è consentito spegnere il computer, poiché questa azione può causare seri danni al sistema operativo. Dopo un tale errore, semplicemente non sarai in grado di avviare Windows 10, rispettivamente, invece di crittografare, dovrai installare un nuovo sistema operativo, dedicando più tempo.

Non appena la preparazione del disco è stata completata con successo, inizia la configurazione vera e propria del disco per la crittografia. Ti verrà chiesto di inserire una password che fornisce l'accesso ai file crittografati in un secondo momento. Ti verrà anche richiesto di trovare e inserire una chiave di ripristino. Entrambi questi importanti componenti sono meglio conservati in un luogo sicuro, meglio stampati. È molto stupido memorizzare la password e la chiave di ripristino sul PC stesso.

Durante il processo di crittografia, il sistema potrebbe chiederti quale parte desideri crittografare in modo specifico. È meglio sottoporre l'intero spazio su disco a questa procedura, sebbene sia disponibile un'opzione per crittografare solo lo spazio occupato.

Resta da selezionare un'opzione come "Nuova modalità di crittografia", quindi eseguire un controllo automatico del sistema operativo BitLocker. Successivamente, il sistema continuerà in sicurezza il processo, dopodiché ti verrà chiesto di riavviare il PC. Ovviamente, soddisfa questo requisito, riavvia.

Dopo il prossimo avvio di Windows 10, ti assicurerai che l'accesso ai documenti senza inserire una password sarà impossibile. Il processo di crittografia continuerà, puoi controllarlo facendo clic sull'icona BitLocker situata nel pannello delle notifiche.

Disabilitazione della funzione

Se per qualche motivo i file sul tuo computer non sono più di grande importanza e non ti piace inserire una password ogni volta per accedervi, ti suggeriamo semplicemente di disattivare la funzione di crittografia.

Per eseguire tali azioni, vai al pannello delle notifiche, trova l'icona di BitLocker lì, fai clic su di essa. Nella parte inferiore della finestra aperta troverai la riga "Gestione BitLocker", fai clic su di essa.

Ora il sistema ti chiederà di scegliere quale azione è preferibile per te:

- eseguire il backup della chiave di ripristino;

- modificare la password per l'accesso ai file crittografati;

- rimuovere la password precedentemente impostata;

- disabilitare BitLocker.

Ovviamente, se decidi di disabilitare BitLocker, dovresti scegliere l'ultima opzione offerta. Apparirà immediatamente una nuova finestra sullo schermo in cui il sistema vuole assicurarsi che tu voglia davvero disabilitare la funzione di crittografia.

ATTENZIONE. Non appena fai clic sul pulsante "Disattiva BitLocker", il processo di decrittografia inizierà immediatamente. Sfortunatamente, questo processo non è caratterizzato da un'elevata velocità, quindi devi assolutamente sintonizzarti per un po', durante il quale devi solo aspettare.

Certo, se hai bisogno di usare un computer in questo momento, te lo puoi permettere, non c'è nessun divieto categorico su questo. Tuttavia, dovresti prepararti al fatto che le prestazioni del PC in questo momento possono essere estremamente basse. Capire il motivo di questa lentezza non è difficile, perché il sistema operativo deve sbloccare un'enorme quantità di informazioni.

Quindi, avendo il desiderio di crittografare o decrittografare i file su un computer, è sufficiente familiarizzare con i nostri consigli, dopodiché, senza fretta, esegui ogni passaggio dell'algoritmo indicato e, al termine, gioisci del risultato ottenuto.

NastroyVse.ru

Configurazione BitLocker

Bitlocker è uno strumento che fornisce la crittografia dei dati a livello di volume (un volume può occupare parte di un disco o può includere un array di diversi dischi). Bitlocker viene utilizzato per proteggere i tuoi dati in caso di smarrimento o furto di un laptop / computer. Nella versione originale, BitLocker proteggeva solo un volume, l'unità del sistema operativo. BitLocker è incluso in tutte le edizioni di Server 2008 R2 e Server 2008 (esclusa l'edizione Itanium), nonché in Windows 7 Ultimate ed Enterprise e Windows Vista. Nelle versioni di Windows Server 2008 e Vista SP1, Microsoft ha implementato le protezioni per vari volumi, inclusi i volumi di dati locali. Nelle versioni di Windows Server 2008 R2 e Windows 7, gli sviluppatori hanno aggiunto il supporto per i dispositivi di archiviazione rimovibili (unità flash USB e dischi rigidi esterni). Questa funzionalità è denominata BitLocker To Go. La tecnologia BitLocker utilizza un algoritmo di crittografia AES, la chiave può essere archiviata in un TMP (Trusted Platform Module - un circuito speciale installato in un computer durante la sua produzione, che fornisce l'archiviazione delle chiavi di crittografia) o in un dispositivo USB. Sono possibili le seguenti combinazioni di accesso:

TPM - TPM + PIN - TPM + PIN + Chiave USB - TPM + Chiave USB - Chiave USB

Andiamo su "Computer" e facciamo clic con il pulsante destro del mouse sull'unità locale che vogliamo crittografare (in questo esempio, crittograferemo l'unità locale C) e selezioniamo "Abilita BitLocker".

Dopo questi passaggi, vedremo un errore.

Dopo questi passaggi, vedremo un errore.  È comprensibile, come ho già scritto: non esiste un modulo TMP su questo computer ed ecco il risultato, ma è tutto facilmente risolvibile, basta andare alle politiche locali del computer e modificare le impostazioni lì, per questo è necessario vai all'editor delle politiche locali - scrivi gpedit nel campo di ricerca .msc e premi "Invio".

È comprensibile, come ho già scritto: non esiste un modulo TMP su questo computer ed ecco il risultato, ma è tutto facilmente risolvibile, basta andare alle politiche locali del computer e modificare le impostazioni lì, per questo è necessario vai all'editor delle politiche locali - scrivi gpedit nel campo di ricerca .msc e premi "Invio".

Di conseguenza, si aprirà la finestra dei criteri locali, vai al percorso "Configurazione del computer - Modelli amministrativi - Componenti di Windows - Crittografia unità Bit-Locker - Unità del sistema operativo" e nel criterio Richiedi autenticazione aggiuntiva all'avvio, imposta su Abilita, è inoltre necessario prestare attenzione alla casella di controllo Consenti l'uso di BitLocker senza un TPM compatibile Fare clic su "OK".

Di conseguenza, si aprirà la finestra dei criteri locali, vai al percorso "Configurazione del computer - Modelli amministrativi - Componenti di Windows - Crittografia unità Bit-Locker - Unità del sistema operativo" e nel criterio Richiedi autenticazione aggiuntiva all'avvio, imposta su Abilita, è inoltre necessario prestare attenzione alla casella di controllo Consenti l'uso di BitLocker senza un TPM compatibile Fare clic su "OK".

Ora se ripeti i primi passaggi per abilitare BitLocker su un'unità locale, si aprirà una finestra per impostare la crittografia del disco, seleziona "Richiedi una chiave di avvio" all'avvio (tuttavia, non avevamo scelta, ciò è dovuto al mancanza di TPM).

Nella finestra successiva, seleziona il dispositivo USB su cui verrà memorizzata la chiave.

Quindi scegliamo dove salveremo la chiave di ripristino (questa è la chiave che viene inserita manualmente in caso di perdita del supporto con la chiave principale), ti consiglio di farlo su un'altra chiavetta USB, o su un altro computer, oppure stamparla se si salva la chiave di ripristino sullo stesso computer o sulla stessa chiavetta USB, non sarà possibile avviare Windows se si perde la chiavetta USB su cui è salvata la chiave. In questo esempio, ho salvato su un'altra unità USB.

Nella finestra successiva, avviamo il controllo del sistema Bitlocker facendo clic sul pulsante "Continua", dopodiché il computer si riavvierà.

Dopo l'avvio del computer, verrà visualizzata la finestra del processo di crittografia. Questa è spesso una procedura lunga che richiede diverse ore.

Di conseguenza, abbiamo un'unità crittografata C, che non si avvia senza un'unità USB con una chiave o una chiave di ripristino.

pk-help.com

Come configurare la crittografia dei dati BitLocker per Windows

Per proteggersi dall'accesso non autorizzato ai file archiviati sul disco rigido, nonché su unità rimovibili (unità esterne o unità flash USB), gli utenti Windows hanno la possibilità di crittografarli utilizzando il software di crittografia BitLocker e BitLocker To Go integrato.

Il programma di crittografia BitLocker e BitLocker To Go è preinstallato nelle versioni Professional ed Enterprise di Windows 8/8.1, nonché nella versione Ultimate di Windows 7. Ma gli utenti della versione base di Windows 8.1 hanno anche accesso a un'opzione come "Device Encryption", che funge da analogo di BitLocker nelle versioni più avanzate del sistema operativo.

Abilita la crittografia BitLocker

Per abilitare il programma Crittografia BitLocker, apri il Pannello di controllo e quindi segui i passaggi - Sistema e sicurezza > Crittografia unità BitLocker. Puoi anche aprire Esplora risorse ("Computer"), fare clic con il pulsante destro del mouse sull'unità selezionata e selezionare "Attiva BitLocker" nel menu a discesa. Se la riga sopra non è nel menu, allora hai la versione sbagliata di Windows OC.

Per abilitare BitLocker per l'unità di sistema, l'unità dati o l'unità rimovibile, è necessario selezionare l'opzione Abilita BitLocker.

In questa finestra sono disponibili 2 tipi di Crittografia unità BitLocker:

- "Crittografia unità BitLocker - Dischi rigidi": questa funzione consente di crittografare un'intera unità. All'avvio del computer, il bootloader di Windows caricherà i dati dall'area del disco rigido riservata dal sistema e verrà richiesto il tipo di sblocco specificato, ad esempio, inserire una password. BitLocker eseguirà quindi il processo di decrittografia dei dati e il processo di avvio di Windows continuerà. In altre parole, la crittografia può essere considerata come un processo invisibile all'utente. Come al solito, lavori con file e dati, che a loro volta vengono crittografati sul disco. Inoltre, puoi applicare la crittografia non solo alle unità di sistema.

- "Crittografia unità BitLocker - BitLocker To Go": le unità esterne come unità flash USB o dischi rigidi esterni possono essere crittografate utilizzando l'utilità BitLocker To Go. Quando colleghi un dispositivo crittografato al tuo computer, ti verrà richiesto, ad esempio, di inserire una password, che proteggerà i tuoi dati da estranei.

Utilizzo di BitLocker senza un TPM

Quando si tenta di crittografare utilizzando BitLocker su un PC senza un TPM hardware (Trusted Platform Module), si aprirà la finestra seguente con un messaggio per abilitare l'opzione "Consenti BitLocker senza un TPM compatibile" (Consenti BitLocker senza un TPM compatibile).

Il programma di crittografia BitLocker richiede un PC con un TPM hardware per proteggere l'unità di sistema per funzionare correttamente. Il TPM è un piccolo chip installato sulla scheda madre. BitLocker può archiviare le chiavi di crittografia al suo interno, che è un'opzione più sicura rispetto all'archiviazione su una normale unità dati. Il TPM fornisce le chiavi solo dopo l'avvio e il controllo dello stato del sistema, eliminando la possibilità di decrittografare i dati in caso di furto del disco rigido o di creare un'immagine di un'unità crittografata per l'hacking su un altro PC.

Per abilitare l'opzione di cui sopra, è necessario disporre dei diritti di amministratore. Devi solo aprire "Editor criteri di gruppo locali" e abilitare la seguente opzione.

Premi la combinazione di tasti Win + R per avviare la finestra di dialogo Esegui, inserisci il comando gpedit.msc. Quindi, vai ai seguenti punti: Configurazione computer> Modelli amministrativi> Componenti di Windows> Crittografia unità BitLocker> Unità del sistema operativo. Fare doppio clic sulla voce "Richiedi autenticazione aggiuntiva all'avvio" (Richiedi autenticazione aggiuntiva all'avvio), selezionare l'opzione "Abilita" (Abilitata) e spuntare la casella "Consenti BitLocker senza un TPM compatibile" (Consenti BitLocker senza un TPM compatibile) . Fare clic su "Applica" per salvare le impostazioni.

Selezione di un metodo di rilascio del blocco del disco

In implementazione di successo i passaggi precedenti, ti verrà chiesto con la finestra "Scegli come sbloccare l'unità all'avvio". Se il tuo PC non dispone di un modulo TPM, puoi scegliere due opzioni: inserire una password o utilizzare una speciale chiavetta USB (smart card) come chiave di sblocco.

Se il modulo TPM è presente sulla scheda madre, saranno disponibili più opzioni. Ad esempio, è possibile impostare lo sblocco automatico all'avvio del computer: tutte le chiavi verranno archiviate nel modulo TPM e verranno automaticamente utilizzate per decrittografare i dati sul disco. Puoi anche inserire una password nel PIN del bootloader, che sblocca ulteriormente le chiavi di decrittazione archiviate nel TPM, e quindi l'intero disco.

Scegli il metodo più adatto a te e segui le istruzioni dell'installatore.

Crea una chiave di backup

BitLocker offre anche la possibilità di creare una chiave di backup. Questa chiave verrà utilizzata per accedere ai dati crittografati nel caso in cui tu abbia dimenticato o perso la tua chiave principale, ad esempio, hai dimenticato la tua password di accesso alla chiave o hai spostato il tuo disco rigido su un nuovo PC con un nuovo TPM, ecc.

Puoi salvare la chiave in un file, stamparla, inserirla su un'unità USB esterna o salvarla nel tuo account Microsoft (per utenti Windows 8 e 8.1). La cosa principale è assicurarsi che questa chiave di backup sia archiviata in un luogo sicuro, altrimenti un utente malintenzionato può facilmente aggirare BitLocker e ottenere l'accesso a tutti i dati di suo interesse. Ma nonostante ciò, è imperativo creare una chiave di backup, perché se perdi la chiave principale senza un backup, perderai tutti i tuoi dati.

Crittografia e decrittografia dell'unità

BitLocker crittograferà automaticamente i nuovi file non appena saranno disponibili, tuttavia è necessario scegliere come crittografare lo spazio su disco rimanente. Puoi crittografare l'intero disco (incluso lo spazio libero) - la seconda opzione nello screenshot qui sotto, o solo i file - la prima opzione, che accelererà il processo di crittografia.

Quando si utilizza BitLocker su un nuovo PC (ovvero uno con un sistema operativo appena installato), è meglio utilizzare la crittografia dello spazio file poiché richiederà un po' di tempo. Tuttavia, se si abilita la crittografia per un'unità in uso da molto tempo, è meglio utilizzare un metodo che crittografa l'intera unità, anche con spazio libero. Questo metodo renderà impossibile il recupero di file eliminati precedentemente non crittografati. Pertanto, il primo metodo è più veloce, mentre il secondo è più affidabile.

Se configuri ulteriormente la crittografia BitLocker, analizzerà il sistema e riavvierà il computer. Dopo aver riavviato il PC, verrà avviato il processo di crittografia. Verrà visualizzato nella barra delle applicazioni come un'icona, con la quale vedrai l'avanzamento percentuale del processo. Continuerai a essere in grado di utilizzare il computer, ma ci sarà un leggero rallentamento del sistema dovuto alla crittografia dei file paralleli.

Una volta completata la crittografia e al successivo avvio del PC, BitLocker ti presenterà una finestra che ti richiederà di inserire la password, il PIN o di inserire un'unità USB come chiave (a seconda di come hai precedentemente configurato l'accesso alla chiave ).

Premendo il tasto Esc in questa finestra si accede alla finestra di immissione della chiave di backup nel caso in cui si sia perso l'accesso alla chiave principale.

Se selezioni il metodo di crittografia BitLocker To Go per dispositivi esterni, vedrai una procedura guidata di configurazione simile, tuttavia, in questo caso, non è necessario riavviare il computer. Non scollegare l'unità esterna fino al termine del processo di crittografia.

La prossima volta che colleghi il dispositivo crittografato al PC, ti verrà richiesta una password o una smart card per sbloccarlo. Un dispositivo protetto con BitLocker verrà visualizzato con un'icona corrispondente nel file manager o in Windows Explorer.

È possibile gestire l'unità crittografata (modificare la password, disattivare la crittografia, eseguire il backup della chiave e così via) utilizzando la finestra del Pannello di controllo di BitLocker. Facendo clic con il pulsante destro del mouse su un'unità crittografata e selezionando "Gestisci BitLocker" verrai indirizzato alla destinazione.

Come qualsiasi altro mezzo per proteggere le informazioni, la crittografia in tempo reale in movimento con BitLocker occuperà ovviamente alcune delle risorse del tuo computer. Ciò si esprimerà principalmente nell'aumento del carico della CPU dovuto alla crittografia continua dei dati da disco a disco. Ma d'altra parte, per le persone le cui informazioni devono essere protette in modo affidabile da occhi indiscreti, informazioni che possono fornire ai malfattori carte vincenti distruttive, questa perdita di produttività è la soluzione più compromessa.

osmaster.org.ua

Crittografia in Windows 7 tramite BitLocker

Vladimir Bezmaly

Il 7 gennaio 2009, Microsoft ha presentato per il test la prossima versione del sistema operativo per workstation: Windows 7. In questo sistema operativo, come è ormai consuetudine, le tecnologie di sicurezza sono ampiamente rappresentate, comprese quelle precedentemente presentate in Windows Vista. Oggi parleremo della tecnologia di crittografia BitLocker di Windows, che ha subito modifiche significative dalla sua introduzione in Windows Vista. Sembra che oggi nessuno debba essere convinto della necessità di crittografare i dati su dischi rigidi e supporti rimovibili, tuttavia, daremo argomenti a favore di questa soluzione.

Perdita di dati sensibili a causa di furto o smarrimento di dispositivi mobili

Oggi il costo dell'hardware è molte volte inferiore al costo delle informazioni contenute nel dispositivo. La perdita di dati può portare alla perdita di reputazione, competitività e potenziali contenziosi.

In tutto il mondo, i problemi di crittografia dei dati sono stati a lungo regolati da atti legislativi pertinenti. Quindi, ad esempio, negli Stati Uniti, negli Stati Uniti Il Government Information Security Reform Act (GISRA) richiede la crittografia dei dati per proteggere le informazioni sensibili detenute dalle agenzie governative. Nei paesi dell'UE è stata adottata la Direttiva sulla privacy dei dati dell'Unione Europea. Canada e Giappone hanno i rispettivi regolamenti.

Tutte queste leggi prevedono sanzioni severe per la perdita di informazioni personali o aziendali. Una volta che il tuo dispositivo viene rubato (perso), i tuoi dati potrebbero andare persi insieme ad esso. La crittografia dei dati può essere utilizzata per impedire l'accesso non autorizzato ai dati. Inoltre, non dimenticare i pericoli come l'accesso non autorizzato ai dati durante le riparazioni (compresa la garanzia) o la vendita di dispositivi usati.